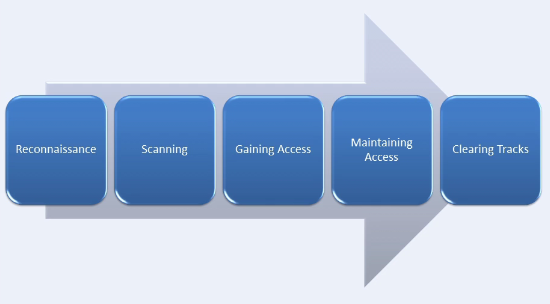

Reconnaissance

Reconnaissance

adalah tahap mengumpulkan data awal, dimana hacker akan mengumpulkan

data tentang target sebanyak-banyaknya sebagai data awal. Baik nama

anggota keluarga, tanggal lahir, tempat kerja beserta informasi

didalamnya.

Scanning

Merupakan

tanda dari dimulainya sebuah serangan oleh hacker atau yang lebih

dikenal dengan pre-attack. Yang dilakukan hacker pada tahapan ini

adalah mencari berbagai kemungkinan yang bisa digunakan untuk

menyerang target. Melalui scanning ini, hacker akan mencari berbagai

kemungkinan yang bisa digunakan untuk mengambil alih komputer target

dengan menggunakan informasi yang didapatkan pada tahapan scanning,

hacker bisa mencari jalan masuk untuk menguasai komputer target.

Gaining

Access

Tahapan

ini merupakan tahapan penerobosan (penetration) setelah hacker

berhasil mengatahui kelemahan yang ada pada komputer atau system

korban melalui tahapan scanning. Tahapan ini tidak harus selalu

sebuah tahapan yang canggih karena hacker bisa saja memanfaatkan

kelemahan user. Dengan menggunakan semua informasi yang didapatkan,

hacker akan mulai menyerang komputer korban untuk kemudian

menguasainya.

Maintaining

Access

Setelah

mendapatkan akses ke komputer korban maka biasanya hacker

menanamkan backdoor untuk

tetap menguasai komputer target, meskipun sudah diperbaiki oleh yang

mempunyai komputer. Setelah mendapatkan akses ke komputer korban,

hacker biasanya ingin tetap menguasai komputer tersebut.

Ketika

korban mengganti passwordnya atau ketika korban memperbaiki kelemahan

yang ada, hacker biasanya tidak ingin kehilangan kekuasaannya

terhadap komputer tersebut. Untuk itu, biasanya sorang hacker akan

berusaha mempertahankan kekuasaanya terhadap komputer korban dengan

berbagai cara seperti dengan menanamkan backdoor, rootkit, trojan,

dll. Untuk mempertahankan kekuasaanya, hacker bahkan bisa memperbaiki

beberapa kelemahan yang ada pada komputer korban agar hacker lain

tidak bisa memanfaatkannya untuk mengambil alih komputer yang sama.

Covering

Tracks

Covering

tracks merupakan proses untuk menutupi jejak hacker, misalnya dengan

cara menghapus log file serta semua jejak yang mungkin ditinggalkan.

Apakah anda berminat merasakan sejuknya tidur dibalik terali besi?

Hacker juga tidak ingin merasakan hal-hal semacam ini karena ancaman

yang sangat nyata terhadap mereka, apalagi di negara yang sudah

mempunyai hukum yang jelas.

Pada

saat sekarang ini terjadi pergeseran hacktivism dari 5 tahap ke 7

tahap dikarenakan perubahan pola perilaku user dan perkembangan

teknologi dalam hal komunikasi seperti pemanfaatan social media yang

mendunia.

Penyerangaan

dengan metode lama menghabiskan banyak biaya karena menyerang

infrastruktur, dari luar ke dalam. Sekarang metode yang digunakan

yaitu dengan melakukan penyerangan dari dalam lalu merembet keluar

yang dikenal dengan nama Kill Chain. Metode Kill Chain ini

menghabiskan biaya yang lebih murah. Penyerangan juga dapat dilakukan

dengan mudah. Target yang di tujupun lebih fokus. Intrusion Kill

Chain dapat didefinisikan sebagai sebuah metodologi deteksi berbasis

intrusi yang memungkinkan seorang security analyst untuk

fokus pada berbagai tahap pada sebuah serangan atau intrusi. Sebuah

intrusi pada jaringan tidak bisa terjadi begitu saja dan memerlukan

beberapa tahap untuk dapat berhasil dan mencapai tujuannya.

Berdasarkan

paper yang dikeluarkan oleh Lockheed Martin, Intrusion Kill Chain

dibagi menjadi 7 tahapan yakni Reconnaissance, Weaponization,

Delivery, Exploitation, Installation, Command and Control (C2),

dan Actions on Objectives.

Reconnaissance

Merupakan

langkah yang dilakukan penyerang sebelum melakukan serangan, langkah

ini biasanya penyerang menentukan manakah target yang akan

menghasilkan keuntungan terbanyak, pada langkah ini penyerang akan

mengumpulkan informasi dari target serangan sebanyak banyaknya

sebelum melakukan serangan sesungguhnya. Terdapat berbagai macam

teknik untuk melakukan reconnaissance, yang paling

umum reconnaissance ini dikelompokkan kedalam 2 tipe yakni

Aktif dan Pasif.

Weaponization

Tahapan

ini dilakukan bergantung dari jumlah dan kualitas informasi yang

berhasil didapatkan dari proses reconnaissance, attacker akan

mulai menyusun skenario serangan yang paling cocok terhadap

targetnya, dan tahap ini disebut weaponization. Tahapan ini

lebih banyak terjadi pada sisi attacker sehingga cukup

sulit dideteksi sampai serangan tersebut dijalankan Fase ini sangat

bergantung pada informasi hasil reconnaissance sehingga

untuk mengurangi tingkat keberhasilan dari attacker dapat

dilakukan pembatasan informasi apa saja yang mungkin dapat diketahui

oleh attacker pada fase reconnaissance. Dan juga memastikan

bahwa setiap vulnerability yang terdapat pada jaringan internal

dilakukan patch sebelum berhasil dieksploitasi oleh attacker.

Delivery

Skenario

yang telah disiapkan sebelumnya pada fase weaponization kemudian

dijalankan pada fase delivery. Payload ataupun exploit yang

telah dipilih sebelumnya akan dikemas sedemikian hingga dan dikirmkan

ke target dengan berbagai cara misal saja seperti lewat email,

usb flash-drive yang sengaja dijatuhkan didekat lokasi

target, atau melalui website yang telah disusupi payload dan

mengarahkan target untuk mengunjungi website tersebut. Berbagai

teknik delivery ini akan tergantung dari jenis informasi

apa yang didapat pada fase reconnaissance dan skenario

serangannya. Attacker yang berpengalaman biasanya memiliki lebih dari

1 skenario untuk mengantisipasi jika skenario yang lain gagal.

Exploitation

Exploitation

adalah tahapan selanjutnya setelah exploit atau payload berhasil

dikirimkan, diterima dan dijalankan oleh target. Exploit akan

dijalankan dan mengeksploitasi vulnerability yang ada pada

target menyebabkan perangkatnya ter-compromise. Exploitini bisa

diberikan langsung pada tahap delivery ataupun hanya

berupa dropper dimana exploit yang sesungguhnya

akan didownload dari internet saat dropper tersebut

dijalankan oleh target.

Installation

Instalasi

dari Remote Access Trojan (RAT) dan backdoor pada

target membuat attackermemiliki akses berkelanjutan pada sistem

target untuk melancarkan serangan lanjutan ataupun mengincar target

lainnya. Attacker yang terlatih dan berpengalaman akan

dengan mudah menyembunyikan RAT dan backdoor yang

diinstallnya untuk menghindari deteksi, RAT dan backdoor jenis

ini biasanya merupakan varian yang telah dimodifikasi

Sistem

deteksi tingkat lanjut dapat diimplementasikan untuk memitigasi

serangan pada tahap ini. Salah satu contoh implementasi yang biasa

dilakukan adalah dengan melakukan monitoring pada event

logs dan registry sistem. Berbagai macam perubahan

pada sistem akan dideteksi oleh sistem monitoring. Application

whitelisting juga bisa dipakai untuk mencegah RAT dan backdoor

dapat diinstall pada system.

Command

and Control (C2)

Command

and Control (C2) dipakai oleh attacker untuk

mengontrol sistem target yang telah ter-compromise secara penuh.

C2 ini bisa diimplementasikan pada berbagai protokol tergantung dari

kemampuan attacker, C2 yang umum adalah via protokol yang tidak

terenkripsi seperti HTTP, DNS, ICMP, dan IRC. Beberapa attacker yang

terlatih akan memakai jalur komunikasi terenkripsi untuk menghindari

pendeteksian seperti HTTPS dan SSH.

Actions

on Objectives

Setiap attacker pasti

memiliki tujuan saat melancarkan serangannya, entah itu hanya untuk

melatih kemampuan dan untuk pamer atau yang lebih serius lagi seperti

pencurian informasi dan cyberterrorism.

Ketika attacker telah

berhasil mencapai targetnya maka security

analyst yang

melakukan NSM

dan CSMse

bagai defender

dapat dikatakan gagal dalam menjalankan tugasnya. Oleh karena itu

salah satu tugas security

analyst adalah

untuk mencegah attacker mendapatkan tujuannya, medeteksi serangannya

dan memutus serangan tersebut pada fase atau tahap yang tepat

sesuai Intrusion

Kill Chain.

No comments:

Post a Comment